近期,Ruby开源社区的一位资深成员@Seuros经历了一场数据灾难,其使用了长达十年的AWS账户被突然封禁,账户内的所有数据,包括存储资料、快照、备份以及跨区域备份,均遭到了亚马逊云服务的全面清除。

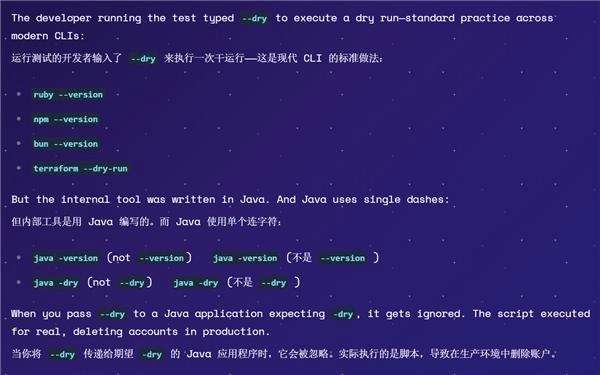

事件的起因源自于一个看似常规的账户验证请求。据Seuros描述,7月10日,他收到了AWS的通知,要求在五天内完成验证。尽管在7月21日,他提交了清晰且有效的身份证明和账单,但AWS却以“文档无法读取”为由拒绝了他的验证。

Seuros的账户中存储的不仅仅是关键测试数据,还包括了一本完整的编程书籍、电子教程,以及超过20个Ruby gem项目代码和未发布的框架。这些数据对于Seuros来说,无疑具有极高的价值。

值得注意的是,AWS的公开政策中明确提到,关闭的账户将在90天内保留数据,用户可以在此期间重新激活账户并恢复数据。同时,账户在永久关闭前,也应发送明确的通知。然而,在Seuros的案例中,AWS并未提供任何90天的宽限期或临时访问权限。

更为糟糕的是,尽管Seuros在AWS欧洲区域部署了多副本备份,并采取了密钥与数据隔离的安全策略,以及设置了灾难恢复机制,但这些谨慎的措施都未能阻止AWS在封号时执行的“彻底清除”操作。

据Seuros从一位“AWS内部人士”处了解,他的数据被删除的原因竟是AWS管理员在进行账户审计时,由于一个简单的错误,误将他的活跃账户当作“休眠”账户进行了清理。这一消息无疑让Seuros感到震惊和愤怒。

这起事件在开源技术社区引起了广泛的关注和讨论,被视为“云平台删除权限滥用的典型案例”,并引发了云服务信任危机。许多业内人士对此表示担忧,并建议用户对于关键业务数据应建立包括本地存储在内的三级备份体系,并定期验证跨云平台的灾备方案的有效性。

在此之前,我们也曾多次强调重要数据应遵循3-2-1备份原则,即保存三份数据(一份原始数据和两份副本数据),并保存在两种不同的存储介质上(例如本地存储和云端),同时采用一个异地备份解决方案以防止由于站点故障而丢失数据的可能性。

此次事件再次提醒我们,云服务虽然便捷,但数据安全和备份策略同样至关重要。用户在使用云服务时,应时刻保持警惕,确保自己的数据得到充分的保护。