近日,知名科技博客bleepingcomputer披露了一项针对程序员广泛使用的AI辅助工具Cursor的重大安全漏洞。据悉,该漏洞名为CurXecute,几乎波及Cursor的所有历史版本,给开发者群体带来了不小的安全隐患。

据bleepingcomputer报道,漏洞编号CVE-2025-54135允许攻击者通过特定手段向AI智能体注入恶意指令,进而执行远程代码操作,并获取开发者的系统权限。这一发现立即引起了业界的广泛关注。

Cursor作为一款集成开发环境(IDE),凭借其内置的AI智能体,显著提升了程序员的编码效率。它通过Model Context Protocol(MCP)协议与外部资源实现无缝连接,极大地拓展了功能边界。然而,正是这一特性,也为黑客攻击提供了可乘之机。

安全专家指出,MCP协议虽然增强了AI智能体的能力,但同时也将其暴露在了潜在的外部威胁之下。攻击者可以利用这一漏洞,通过不受信任的外部数据干扰AI智能体的控制流程,进而劫持代理会话,以开发者身份执行非法操作。

与Microsoft 365 CoPilot的“EchoLeak”漏洞类似,Cursor的这一漏洞同样能够实现无用户交互下的敏感数据窃取。具体而言,攻击者可以通过外部托管的服务,如Slack或GitHub,向AI智能体注入恶意提示。一旦开发者在项目中打开了这些含有恶意提示的消息,并指令AI智能体进行总结,攻击者就能篡改项目目录下的~/.cursor/mcp.json文件,从而实现任意命令的远程执行。

Aim Security团队通过创建的演示视频,直观展示了这一攻击手段的具体操作过程。视频中,攻击者利用第三方MCP服务器发布恶意提示,当受害者打开聊天窗口并指令AI智能体处理消息时,恶意载荷(如shell)便悄无声息地写入了系统磁盘。这一攻击方式涉及广泛,任何处理外部内容的第三方MCP服务器,如问题跟踪器、客服收件箱乃至搜索引擎,都可能成为攻击者的目标。

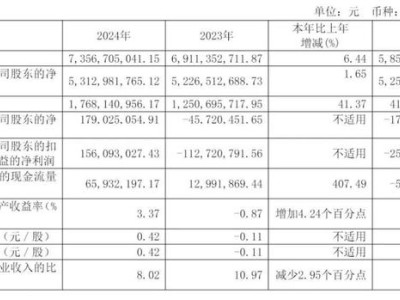

值得庆幸的是,这一漏洞在曝光前已被部分安全研究人员私下报告给了Cursor团队。Cursor团队迅速响应,于报告次日便将补丁合并至主分支,并在7月29日正式发布了包含多项改进和修复的1.3版本。同时,Cursor还发布了一份安全公告,将此次漏洞的严重性评为中等(8.6分),并强烈建议用户立即更新至最新版本,以防范已知风险。

此次事件再次提醒了开发者们,在享受AI工具带来的便捷与高效的同时,也需时刻警惕潜在的安全风险。只有不断更新安全意识,加强安全防护措施,才能在日益复杂的网络环境中立于不败之地。