近日,科技安全领域曝出一起引发广泛关注的事件——一款名为“ModStealer”的跨平台信息窃取恶意软件被披露。该软件由苹果设备管理与安全公司Mosyle最新发现,自一个月前现身病毒扫描平台VirusTotal后,竟未被任何主流杀毒引擎识别。

与传统恶意软件不同,ModStealer具有极强的跨平台特性,不仅能在macOS系统上运行,还可兼容Windows和Linux系统。其核心目标直指用户数据,尤其是加密货币钱包、账号凭证、配置文件及证书等敏感信息。研究人员指出,该软件内置了针对56种浏览器钱包扩展(包括Safari浏览器)的攻击代码,可直接窃取私钥和账户信息。

从传播方式来看,ModStealer主要通过伪造招聘开发者的广告诱导目标用户下载恶意文件。其攻击载荷为经过高度混淆的Javascript文件(基于NodeJS),能够绕过所有基于特征码的防御工具。这种特性使得更多企业和个人可能成为攻击目标,威胁范围远超传统Mac用户群体。

除数据窃取功能外,ModStealer还具备剪贴板截取、屏幕监控及远程代码执行能力。其中,远程代码执行功能尤为危险,攻击者可通过此功能几乎完全控制被感染设备。在macOS系统上,该软件利用苹果的launchctl工具,将自己植入为LaunchAgent,实现长期隐蔽驻留。

Mosyle的调查进一步追踪到,窃取数据的服务器位于芬兰,但相关基础设施与德国存在关联,疑似用于掩盖攻击者的真实位置。这种跨国布局增加了追踪和打击的难度。

结合功能特征和传播模式,Mosyle分析认为,ModStealer符合“恶意软件即服务”的运作模式。即开发者将恶意程序打包出售给无技术背景的“加盟者”,后者可根据需求自行定制攻击目标。这种模式降低了恶意软件的使用门槛,扩大了攻击范围。

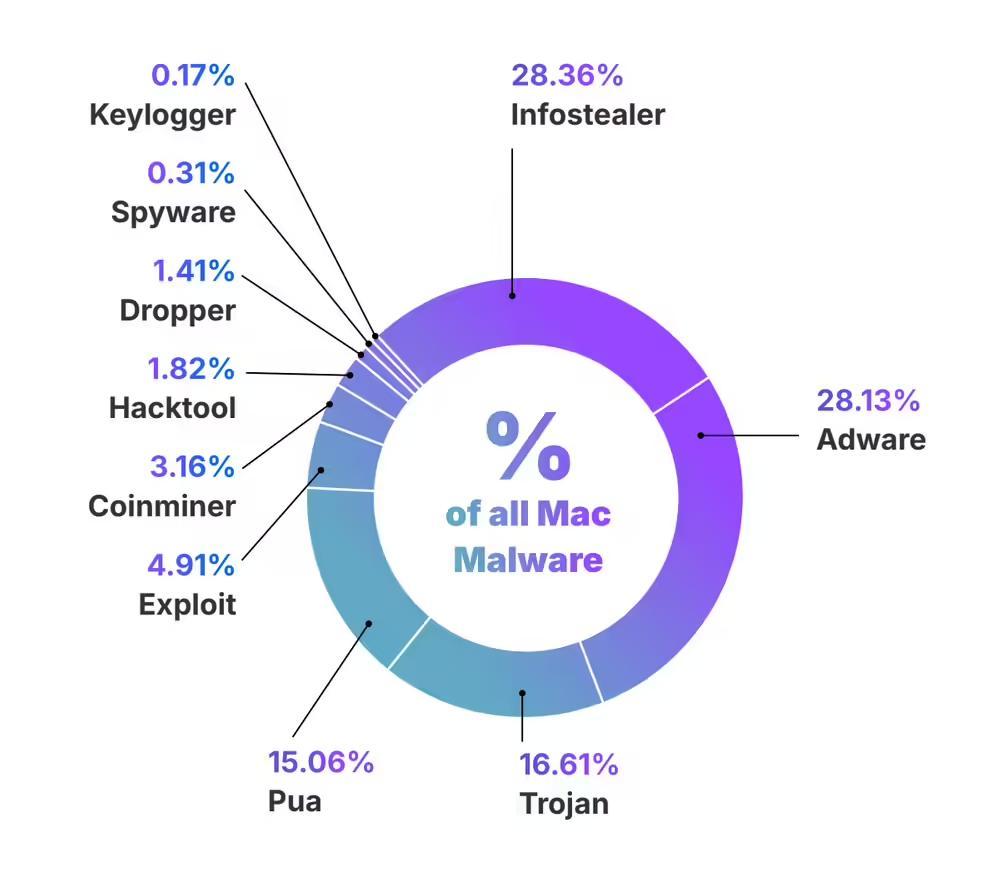

值得注意的是,今年早些时候,安全公司Jamf曾报告称,信息窃取类恶意软件数量激增至28%,已成为2025年Mac恶意软件家族中的主要类型。ModStealer的出现无疑加剧了这一趋势,给用户数据安全带来更大挑战。